ソーシャルエンジニアリングとフィッシングは、成功したサイバーセキュリティ攻撃の70%〜90%で使われています。攻撃の初期段階で最も多く利用されるハッキング手法です。

ソーシャルエンジニアリングは最近流行りはじめた新手の手口ではありません。ネットワークコンピューターが出現した当初から頻繁に使われてきた、古くからある攻撃手法です。しかし、このような状況にも関わらず、多くの企業や組織はセキュリティの予算のわずか3%足らずしか、ソーシャルエンジニアリング対策に費やしていません。

ソーシャルエンジニアリングは最近流行りはじめた新手の手口ではありません。ネットワークコンピューターが出現した当初から頻繁に使われてきた、古くからある攻撃手法です。しかし、このような状況にも関わらず、多くの企業や組織はセキュリティの予算のわずか3%足らずしか、ソーシャルエンジニアリング対策に費やしていません。

残念ですが、ソーシャルエンジニアリング対策には、セキュリティ予算がほとんど割り当てられないため、ハッカーは何十年にもわたって攻撃を成功させ続けているのです。これが、ソーシャルエンジニアリングによるハッキングが最も多く、そして今に至るまで続いている理由です。

なぜ、こんな状況が続いているのでしょうか?一つには、侵入される可能性のある、さまざまな方法すべてを、防ぐことが求められているからだと考えます。サイバーセキュリティの遵守規定には、管理しなければならない制御規定や対象が山のように多く含まれています。しかし、制御対象ごとに、それが侵入・ハッキングされる可能性は同じではありません。可能性が極端に低いものもあれば高いものもあるのですが、対象全てに等しく労力を掛けなければならないため、結局、相対的に見れば、侵入される可能性が最も高い攻撃手法への対策予算は最も少なくなるのです。

一般的には、すべての攻撃(あるいは一般には注意が不要な攻撃)に注意して対策する必要がある、と言われています。一方で、最も頻度が高い問題とその根本原因を特定して重点的に対策するようにとは言われていません。これは非常に大きな問題です。このような誤った考えは、サイバー攻撃対策をすべき個人や企業、組織だけでなく、サイバー攻撃から皆さんを守るために特別に設立された機関にさえあり、それらの機関が、誤った問題に焦点を当てるように指示していることがあります。

専門家が意図せず誤った対策へ誘導

サイバー攻撃対策の専門機関は、網羅性が高い警戒情報を、一般の人では技術的に理解が難しい新手の攻撃手法を詳細な解説とともに提供してくれます。既存のセキュリティテクノロジーをどのようにサイバー攻撃者が出し抜いたか、その興味深い手口を、技術的な専門知識で暴いていきます。

必然的に、専門家が推奨する対策も新手の攻撃テクニックに焦点を当てた内容とならざるをえません。

ソーシャルエンジニアリングとランサムウェア

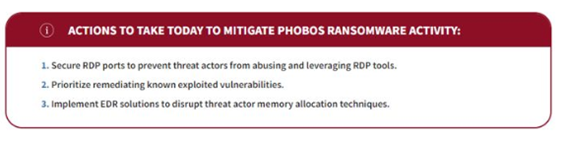

2024年2月29日、サイバーセキュリティーインフラセキュリティー庁(CISA)と連邦捜査局(FBI)はPhobosランサムウェアに関する緊急のセキュリティアドバイザリーを発表しました。Phobosランサムウェアは昨年、特にここ数か月で多くの被害をもたらしています。セキュリティアドバイザリーの冒頭には、Phobosランサムウェアを軽減するためにサイバーセキュリティ担当者が取るべき対策のトップ3が挙げられています。

出典:CISA

最優先に取り組むべきとされたこれら3つの対策は悪いことではありません。しかし、これらの対策は、いずれもPhobosランサムウェアが最初に環境に侵入した最大の原因を解決することには役に立ちません。Phobosランサムウェアの緊急警報では、RDPの悪用や、以前に詐取された認証情報など、ランサムウェアが被害者の環境にアクセスするために使用した複数の方法についても説明しています。

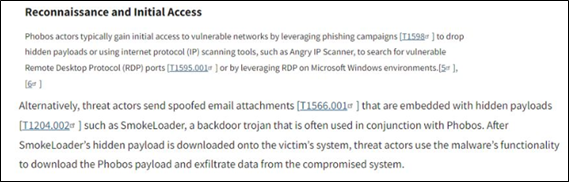

このセキュリティアドバイザリーでは、主な攻撃手法の1つがソーシャルエンジニアリングとフィッシングであることが何度も言及されています。例えば「Phobosのサイバー攻撃者は通常、フィッシングキャンペーンを実行して、脆弱なネットワークに最初にアクセスしている」と述べられています。

出典:CISA

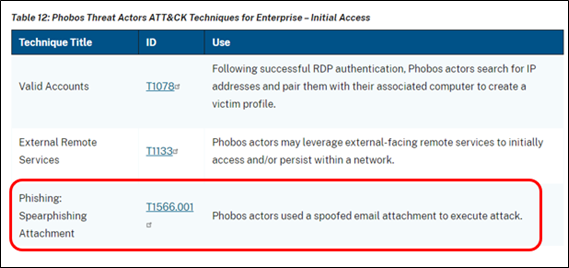

フィッシングについてはアドバイザリー中のMITRE ATT&CKテクニックに関する表で、何度も言及されています。下図の「初期アクセス」攻撃手法のリストにも含まれています。

出典:CISA

意外かもしれませんが、フィッシングとスピアフィッシングはサイバー攻撃者が環境に侵入する際に最もよく使われる手段です。フィッシング以外の侵入手段は非常に稀です。数か月前、セキュリティ、ネットワーク、ストレージ製品を提供しているBarracuda Networksは、スピアフィッシングはメール攻撃全体の0.1%に過ぎないが、すべてのデータ侵害の66%を占めていると発表しました。1つの攻撃手法が、成功を収めている攻撃全体の3分の2を占めているのです。

あらゆるタイプのサイバー攻撃の70%〜90%にソーシャルエンジニアリングが関与しています。ランサムウェア攻撃ではこの数値は若干低下します。ソーシャルエンジニアリングはランサムウェア攻撃の少なくとも40%〜50%に使われていて、最大の原因です。さらに実態は、これより多いと考えらます。他の原因としては、ランサムウェア攻撃者が過去に詐取した認証情報によってネットワークに不正にアクセスすることが挙げられます。

これらの認証情報は通常どのようにして詐取されるのでしょうか?その手段もソーシャルエンジニアリングです。認証情報の詐取の79%はフィッシングが原因でした。認証情報の詐取の79%が直接的なソーシャルエンジニアリングが原因であることを考慮すると、フィッシングが原因となっている割合は70%〜90%の範囲にまで増大します。Phobosなどのランサムウェア攻撃を含む、すべてのサイバー攻撃の最大の原因がソーシャルエンジニアリングであることは明らかです。

こうした状況にも関わらず、CISAのセキュリティアドバイザリーにおいて、ソーシャルエンジニアリングやフィッシング攻撃を防御し軽減するようなアドバイスは、ところどころ簡単に言及されているだけです。しかも、「緩和策」のセクションで最初に推奨されるいるのは「セキュリティbyデザイン」です。これは、ソフトウェアを設計する際に脆弱性を軽減するようソフトウェアベンダーに推奨するもので、Phobosランサムウェア対策を行う企業側には無関係です。

優先順位を明確にする

アドバイザリーの最後に、フィッシングへの対策が推奨されていますが、それは、20ある推奨事項のうちの13番目です。フィッシング対策は、はるかに関連性の低い他の対策よりも後に言及されているのです。13番目に推奨されている対策が、Phobosランサムウェアの環境への侵入を防ぐ重要なものであることを理解できる読者がどれほどいるでしょうか?

防御側の企業や組織は「フィッシング耐性のある多要素認証(MFA)」を使用すべきであると述べられています。これは素晴らしいアドバイスであり、KnowBe4も全面的に賛同します。しかし、この対策だけではPhobosランサムウェア攻撃を防ぐことはできないでしょう。それはなぜでしょうか?

セキュリティアドバイザリーによると、Phobosは成りすましメールに添付したファイルをユーザーが実行することによってコンピュータに侵入すると書かれています。ユーザーがだまされてコンピュータでマルウェアを実行すると、組織全体がマルウェアに感染します。フィッシング耐性のあるMFAによって、リモートRDP攻撃を阻止することはできるかもしれません。しかし、マルウェアを環境に侵入させることができれば、リモートRDPは不要であり、バックドアで、データを外部に送信し、ランサムウェアを侵入させて実行することができます。

アドバイザリーではソーシャルエンジニアリングやフィッシングを特定し防御する方法について従業員をトレーニングすることについては全く触れられていません。Phobosの攻撃者は標的のユーザーに電話をかけるソーシャルエンジニアリングの手法も使用していることが述べられているにも関わらずです。どのようなMFAであっても、電話や音声通話を利用した攻撃手法を阻止することはできません。

ランサムウェア攻撃を仕掛けているグループが、メールと電話の両方を使用するソーシャルエンジニアリングを頻繁に使用していることを警告していながら、それらを防止する方法はまったく取り上げられていない、このような専門機関によるアドバイザリーは、実際に存在しているのです。他のアドバイザリーでも、ソーシャルエンジニアリング攻撃と対策が取り上げられてはいるものの、重要な対策として強調されておらず、レポートの後半で簡単に紹介されているだけです。今回取り上げたアドバイザリーの目立つところで強調表示されている3つの主要な対策は、このランサムウェア攻撃を防ぐために読者に何をする必要があるかを示していますが、ソーシャルエンジニアリング攻撃とは関係ありません。

攻撃は、なるべくその初期段階で防ぐことが効果的です。初期段階で量が最も多く、頻繁に使われるソーシャルエンジニアリングは、未だに侵害の成功確率の高い攻撃テクニックです。

今回紹介したセキュリティアドバイザリーの3つの対策の一つであるEDRを導入することは間違いではありません。しかし、最終防衛ラインとも言えるエンドポイントセキュリティを強化したからと言って攻撃の初期段階、しかも成功確率の高い攻撃テクニックへの対策を軽視することは大変危険です。専門機関や専門家による”緊急”のセキュリティアドバイザリーなどが提供されると、切迫感から、その内容に気を取られてしまいがちです。

たとえ、緊急のアドバイザリーであったとしても、対策については冷静に判断することを心がけるようにしてください。

注釈:1年以上前には、冒頭に記載される対策のトップ3の1つとしてソーシャルエンジニアリングへの対策を推奨するCISA/FBIランサムウェアに関するアドバイザリーをいくつか目にしましたが、多くの企業は、当然、そのことに対策をしているだろうと思っているからでしょうか、最近は記載されなくなりました。

原典:Roger Grimes著 2024年3月15日発信 https://blog.knowbe4.com/social-engineering-accounts-for-90-of-attacks-why-is-it-ignored