新たなマルウェア攻撃の分析により、リモートからアクセスする攻撃をいかに簡単に実行できるかが明らかになりました。また、マルウェアが正規のデータベースに存在している可能性があることも指摘されています。

サイバーセキュリティ企業Fortinetのセキュリティアナリストは、リモートアクセス型トロイの木馬(RAT)である「VCURMS」と「STRRAT」の拡散を目的とした、新たな悪意のあるJavaベースのダウンローダーの攻撃手法と行動を分析しました。

サイバーセキュリティ企業Fortinetのセキュリティアナリストは、リモートアクセス型トロイの木馬(RAT)である「VCURMS」と「STRRAT」の拡散を目的とした、新たな悪意のあるJavaベースのダウンローダーの攻撃手法と行動を分析しました。

分析によると、サイバー攻撃者は悪意のあるJavaコードの検出を回避するために、市販の難読化ツール「Branchlock」を使用して、マルウェアをAmazon Web Services(AWS)やGitHubなどからダウンロードさせます。

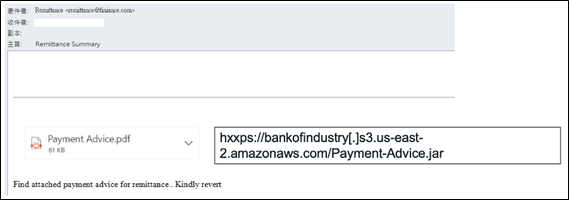

次の画像に示すように、この攻撃の初期段階には、経理部門などへ、支払い処理が進行中であることを知らせる偽メールが使われます、この偽メールに添付されているPDFファイルをクリックするとAWSやGitHubにホストされた悪意のあるJARファイルがダウンロードされます。

出典:Fortinet

最終的なペイロードには、キーロガー、パスワード回収マルウェア、2つのRATのうちの1つが含まれます。

このブログでは、これまでも非常に高度なキャンペーンを多く取り上げてきました。このキャンペーンも高度ですが、これまでとは異なります。ユーザーが添付ファイルをクリックするだけで、あとはJavaが自動的に攻撃を実行します。標的ユーザーがクリックするだけでマルウェアが実行されるため、極めて危険です。

改めて、フィッシングが、いかに簡単に多くのユーザーにマルウェアを感染させられるかということを示しています。検出を回避するため、正規のサービスで難読化し、正規サービス上にマルウェアをホストするなど、検出テクノロジーだけでは対応が難しいことも示しています。継続的なセキュリティ意識向上トレーニングを受けたユーザーであれば、この攻撃の初期段階のメールが詐欺であることにすぐに気づき、削除できるようになります。RATに入り込まれてしまってから対処しなければならない状況を避けるためにはセキュリティ意識の向上が最も有効な手立てです。

KnowBe4のセキュリティ意識向上トレーニングは、従業員のセキュリティ意識を高め、日々求められるセキュリティ上の判断に従業員一人ひとりが的確な意志決定を下すことを可能にします。世界の6万5千社を超える企業や団体がKnowBe4を採用して、防御の最終ラインとして「人」による防御壁を構築して、セキュリティカルチャーの形成につなげています。

原典:Stu Sjouwerman著 2024年3月27日発信 https://blog.knowbe4.com/simple-payment-underway-phishing-email-downloads-rats