APT29(別名コージーベア)の活動とロシア対外情報庁(SVR)の関連性に関する新たな分析結果から、政府機関の機密情報を収集しようとしている疑いが浮上しました。

先月、米国のサイバーセキュリティ企業であるMandiant社のセキュリティ研究チームは、ドイツ政党を標的とした攻撃に「WINELOADER」と呼ばれる新しいバックドア型マルウェアが使用されたことを特定しました。

先月、米国のサイバーセキュリティ企業であるMandiant社のセキュリティ研究チームは、ドイツ政党を標的とした攻撃に「WINELOADER」と呼ばれる新しいバックドア型マルウェアが使用されたことを特定しました。

Mandian社のアナリストは、最近実行された攻撃を分析し、2021年から続いているAPT29の攻撃方法にいくつかの変化があることを指摘しています。

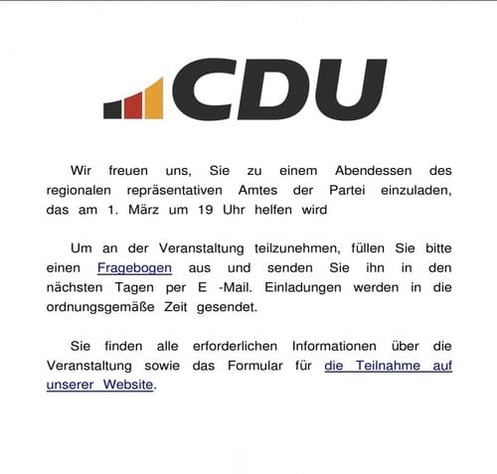

1つ目はコンテンツにドイツ語が使用されていることです。標的のユーザーの自国語を使ったコンテンツを作成するために生成AIが使用されている可能性があります。ドイツキリスト教民主同盟の政党になりすまして送信された、晩餐会の招待を装ったフィッシングメールは、侵害されたWebサイトにホストされているドロッパーをダウンロードする仕組みになっていました。

2つ目の変化は攻撃対象です。APT29は2020年に発生した米国IT企業のSolarWinds社が開発するOrion Platformへのサプライチェーン攻撃を実行した組織とされています。Mandiant社によると、このサイバー攻撃グループは、チェコ、ドイツ、インド、イタリア、ラトビア、ペルーの政府機関を標的にしており、これらの機関の機密情報を収集し、ロシア対外情報庁を支援するようになっています。

以下の図に示すように、サイバー攻撃者から標的へ送信されるメールの精度は高くありません。

出典:Mandiant

出典:Mandiant

攻撃メールの文章のレベルが低いにも関わらず、標的となっているユーザーは、これらの犯罪の被害に遭っており、その原因は、注意不足と思われます。多くの従業員は、自分の業務に追われており、依然としてこれらのフィッシングに十分に注意できていないということでしょう。従業員が潜在的なフィッシングベースの脅威を特定し、被害に遭わないようにするためには、新しいスタイルの先進的なセキュリティ意識向上トレーニングを継続的に受講し、脅威に正しく対処できるようにする必要があります。これにより、従業員の警戒心が高まり、上記のようなメールが不自然であることに気づくことができるようになるはずです。

KnowBe4のセキュリティ意識向上トレーニングは、従業員のセキュリティ意識を高め、日々求められるセキュリティ上の判断に従業員一人ひとりが的確な意志決定を下すことを可能にします。世界の6万5千社を超える企業や団体がKnowBe4を採用して、防御の最終ラインとして「人」による防御壁を構築して、セキュリティカルチャーの形成につなげています。

原典:Stu Sjouwerman著 2024年3月29日発信 https://blog.knowbe4.com/russian-backed-group-apt29-targeting-german-political-parties