以下の文章は、ソーシャルエンジニアリングについて最近私が投稿した記事から直接引用したものです。

「ソーシャルエンジニアリングとフィッシングは、成功したサイバーセキュリティ攻撃の70%~90%に関与しています。ハッキングの根本原因としては、これらに匹敵するものは他にはありません。ソーシャルエンジニアリングは最近現れた新手の手口ではありません。コンピューターネットワークの黎明期から、ソーシャルエンジニアリングは最も多く使われてきた攻撃タイプです。この長年の事実にもかかわらず、多くの企業はITやITセキュリティ部門の予算のわずか3%しかこの問題への対策に費やしていません。ハッカーとマルウェアが何十年にもわたって、人やマシンへの攻撃に成功しているのは、費やすべき予算の配分が間違っているためです。ハッキングがこれほどまでに成功している状況を生み出している原因は、ソーシャルエンジニアリングへの対応にあります。」

「ソーシャルエンジニアリングとフィッシングは、成功したサイバーセキュリティ攻撃の70%~90%に関与しています。ハッキングの根本原因としては、これらに匹敵するものは他にはありません。ソーシャルエンジニアリングは最近現れた新手の手口ではありません。コンピューターネットワークの黎明期から、ソーシャルエンジニアリングは最も多く使われてきた攻撃タイプです。この長年の事実にもかかわらず、多くの企業はITやITセキュリティ部門の予算のわずか3%しかこの問題への対策に費やしていません。ハッカーとマルウェアが何十年にもわたって、人やマシンへの攻撃に成功しているのは、費やすべき予算の配分が間違っているためです。ハッキングがこれほどまでに成功している状況を生み出している原因は、ソーシャルエンジニアリングへの対応にあります。」

Barracuda Networksが数か月前に公開したレポートでは、スピアフィッシングは全メール攻撃のわずか0.1%であるにもかかわらず、成功したデータ侵害の66%を占めていることを報告しています。たった1つの攻撃手法が、成功したサイバー攻撃の3分の2の原因を占めているのです。

サイバー攻撃を防ぐ側は、ソーシャルエンジニアリングとフィッシングがユーザーやネットワークが攻撃される最大の原因であることは理解しているようです。しかし、これらの手口が、他のハッキングの根本原因と比較してどれほど重大であるか把握していないように思えます。このような事態を招いている理由はいくつかあります。問題の一つは、企業や政府機関がハッキングの根本原因を誤って取り上げていること、そして、最もよくある間違いは、ハッキングの原因と結果を混同して紹介していることです。

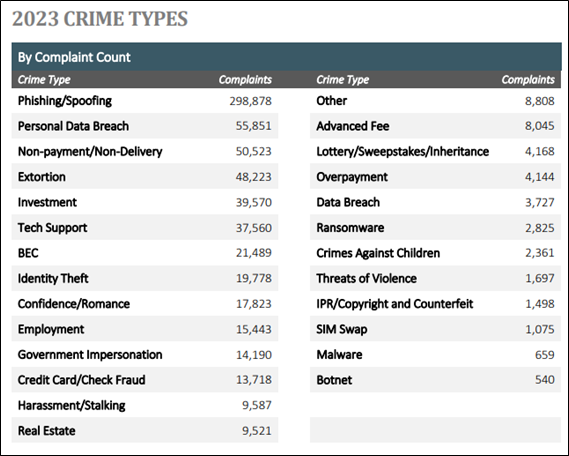

FBIが最近公開した米国インターネット犯罪苦情センター報告書の例を見てみましょう。優れたデータを提供し、長年の傾向を分かりやすく伝えており、このレポートは高く評価されています。サイバー犯罪のタイプを示すスクリーンショット(報告書の20ページより)を以下に示します。

これは有用なデータであり、「暴力の脅威」など、他のレポートでは通常見られないような犯罪も多く報告されています。

KnowBe4のブログを日頃参照されている読者の方は、フィッシング/なりすましの犯罪が他のタイプの犯罪を大きく引き離していることにすぐに気が付かれたことでしょう。FBIが公開した数字とカテゴリーでは、フィッシング/なりすましが全犯罪の43%を示しています。2番目に挙げられているカテゴリーの「個人情報の漏えい」は、全犯罪のわずか8%に過ぎません。

ソーシャルエンジニアリング:他の攻撃の初期段階のテクニックが別の攻撃のように扱われる

しかし、重要な問題は、他のほぼすべての犯罪カテゴリーについて、ソーシャルエンジニアリング、なりすまし、フィッシングが何らかの形で関与していることです。例えば、FBIはビジネスメール詐欺(BEC)をカテゴリーとして表示しています。ビジネスメール詐欺では、多くの場合、請求書や依頼書などの偽のメールが送信され、不正な支払いが要求されます。

この詐欺の被害者は、正当な要求だと思い込み、攻撃者に支払ってしまいます。FBIなどの多くの機関による報告では、ビジネスメール詐欺はランサムウェアに次いで金銭的被害が大きくなっています。FBIの調査では、ビジネスメール詐欺の被害額は29億ドルで、ランサムウェアを上回っています。

では、ビジネスメール詐欺は、どのように発生しているのでしょうか?これらの詐欺の多くは実際にはフィッシングから始まっています。

最近の信用詐欺やロマンス詐欺はどのように発生しているのでしょうか?これらの詐欺でも、多くの場合、メールやソーシャルメディアを通じて、何らかのフィッシングやソーシャルエンジニアリングが行われています。ランサムウェアもFBIの報告書ではフィッシング/なりすましとは異なるカテゴリになっていますが、ランサムウェアは被害者の環境にどのように侵入しているのでしょうか?ランサムウェアの最大の原因も、フィッシングとソーシャルエンジニアリングです。KnowBe4は数年前に、この問題に関するレポートを公開しています。

実際、FBIが報告した多くの犯罪では、ソーシャルエンジニアリングとフィッシングの手口が使用されています。ソーシャルエンジニアリング/フィッシング/なりすましが関係する犯罪の数を正確に計算すれば、これらの問題が多くのランサムウェアの原因となっていることがわかるはずです。正確に計算すれば、ソーシャルエンジニアリングとフィッシングがランサムウェアの70%から90%に関与していることは間違いありません。ここでも、ソーシャルエンジニアリングが重要な問題であることに変わりはありません。

注:すべてのサイバー犯罪にソーシャルエンジニアリングが関与しているわけではありません。重要な情報やデータを単に詐取するケースや、脅迫するケースもあります。これらの犯罪では、なりすましなどの虚偽の行為はありません。

データを読み解く

これらの報告の問題点は、FBIなどの多くの機関や組織が、「根本原因」と「根本原因による結果」を混同、あるいは全く別の事象として紹介していることです。例えば、ランサムウェアはどのように環境に侵入しているのでしょうか?その原因はネットワーク機器の脆弱性かもしれません、ソーシャルエンジニアリングである可能性は高いです。しかし、このランサムウェアと脆弱性を突く攻撃、ソーシャルエンジニアリング攻撃は、原因と結果という関係にあるにも関わらず、同列に、あたかも個別の異なる事象のように扱われるのです。

攻撃者は、ソーシャルエンジニアリングによって詐取したアクセス情報を使用して、他のタイプの攻撃を仕掛けることもありますが、ランサムウェアを実行する場合もあります。パスワードを窃取するマルウェアをインストールしたり、機密データを流出させたり、個人や会社の銀行口座や情報を不正に入手したりする場合もあります。機密データの流出が実行される可能性は90%を越えます。不正に入手したアクセス情報を使用して、ランサムウェアを拡散させる場合もあります。

ランサムウェアの被害を防ぐ、あるいは一定の範囲に封じ込めるためにエンドポイントセキュリティを強化している組織も多いと思いますが、エンドポイントで防ぐというのは、攻撃者にかなり内部に入り込まれてしまうことを意味します。次世代ファイアウォールでC2通信を見つけることで攻撃を最終目的を果たす前に防ぐということも、かなり侵攻されてしまった段階での防御策です。残念ですが、各防御テクノロジーとも100%防いでくれるわけではありません。また、攻撃者が最終目的を果たせたかどうかに関わらず、そこまで侵攻を許した原因を分析して対策しなければなりません。

攻撃や犯罪を未然に防ぐためには、その全体像を把握し、初期段階の手口から理解しなければなりません。多くのサイバー攻撃や犯罪の初期段階では、ソーシャルエンジニアリングやフィッシングが多く関与しています。

問題は、多くの読者が、こうした報告書を読むと、ソーシャルエンジニアリングはサイバー犯罪の43%に過ぎないと考えてしまうことです。防御側の企業や組織は、ソーシャルエンジニアリングをその他の多くの攻撃につながる最大の根本原因として扱うべきです。しかし、FBIの報告書では、懸念すべき26件の問題が提示されており、ソーシャルエンジニアリングは、その中の一つとして取り上げられているので、その割合が少なく見えて、過小評価に繋がります。

現在のサイバー犯罪には多くの共通点があります。実際にはすべてのサイバー犯罪の70%~90%にソーシャルエンジニアリングが関わっており、ほぼすべての攻撃に関与していることです。ソーシャルエンジニアリングやフィッシングが多くのサイバー攻撃や犯罪の根本原因であることを理解し、あらゆる企業や組織はやられてしまってから対策するのではなく、未然に防止できるように取り組む必要があります。

原典:Roger Grimes著 2024年3月21日発信 https://blog.knowbe4.com/did-you-notice-how-much-fbi-other-crime-is-really-social-engineering